ADFSのWorkplace Joinによるデバイス認証ですが、興味がある方も多いと思います。

ネット上にもわかりやすく説明した記事が多く出ているので、それを使って勉強する方法もあると思いますが、技術者の方の中には私と同じように触ってみないとわからないという人もいると思います。

Microsoftの方でも手順書などが出ていて、その通りに構築すれば一通り試せるのですが、ADやADFS、デバイス認証されるクライアントなど何台も構築する必要が出てくるので、AzureやAWSでこういった環境の構築も早くなったとはいえ、それなりの纏まった時間が必要になります。

時間は無いけど、触って見たいという人にはMicrosoftのTechNet Virtual Labsが便利です。今回はこのVirtual Labsを使ってデバイス認証の基本をさくっと触ってみる方法を書いていきたいと思います。

画像が多くなってしまったので、3つに分割しています。

①ADFSのデバイス認証を1時間でハンズオン(1/3 環境準備編)

②ADFSのデバイス認証を1時間でハンズオン(2/3 Workplace Join編)

③ADFSのデバイス認証を1時間でハンズオン(3/3 クレームルール制御編)

環境の準備

当然、環境が必要になるのですが、TechNet Virtual Labsなら無料ですぐに使うことができます。

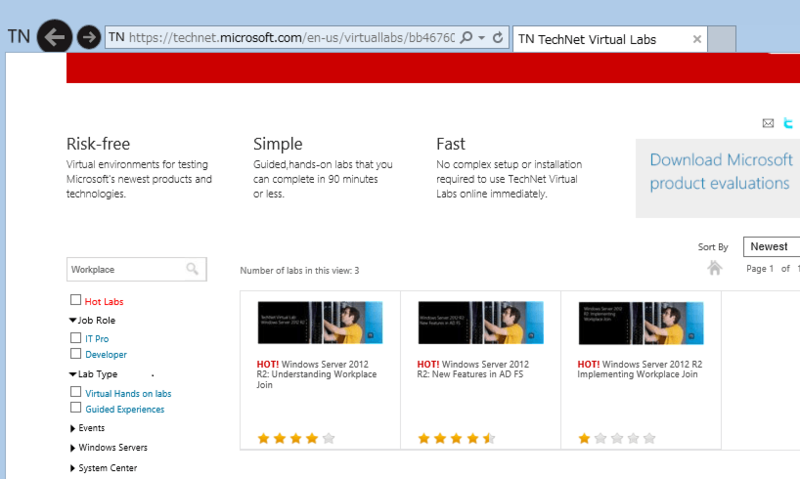

まず以下のURLにアクセスします。

https://technet.microsoft.com/en-us/virtuallabs

ここから色々な検証ができるのですが、今回はWorkplace Joinを使ってデバイス認証を試してみるので、SerchのところにWorkplaceと入力します。 この記事を書いている時点では、Workplace Join関連のLabが3つ表示されてきました。今回は動きを触ってみたいので、以下のLabを選択します。

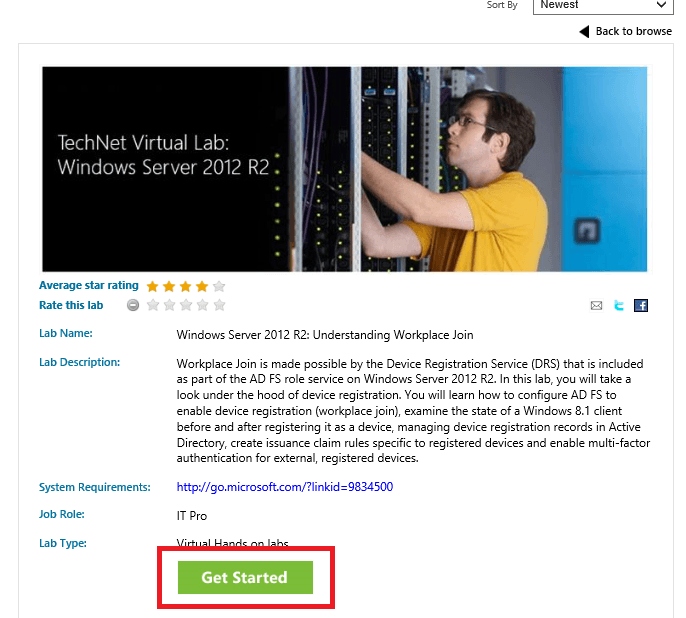

Windows Server 2012R2:Understanding Workplace Join

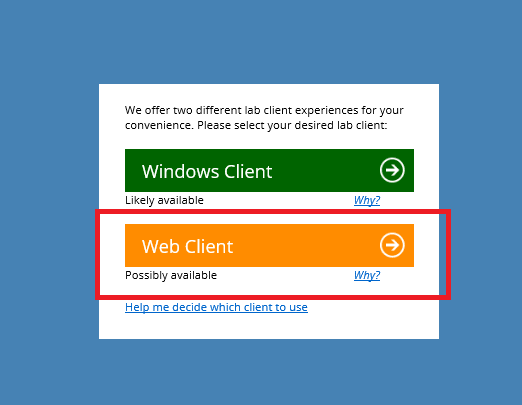

検証にはWindowsクライアントとWebクライアントが利用できるのですが、Web Clientでやってみます。

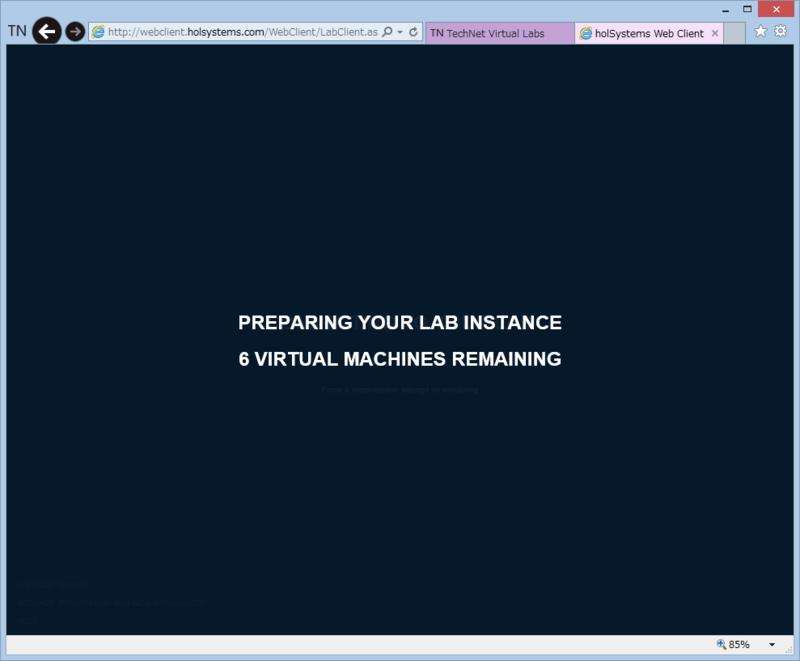

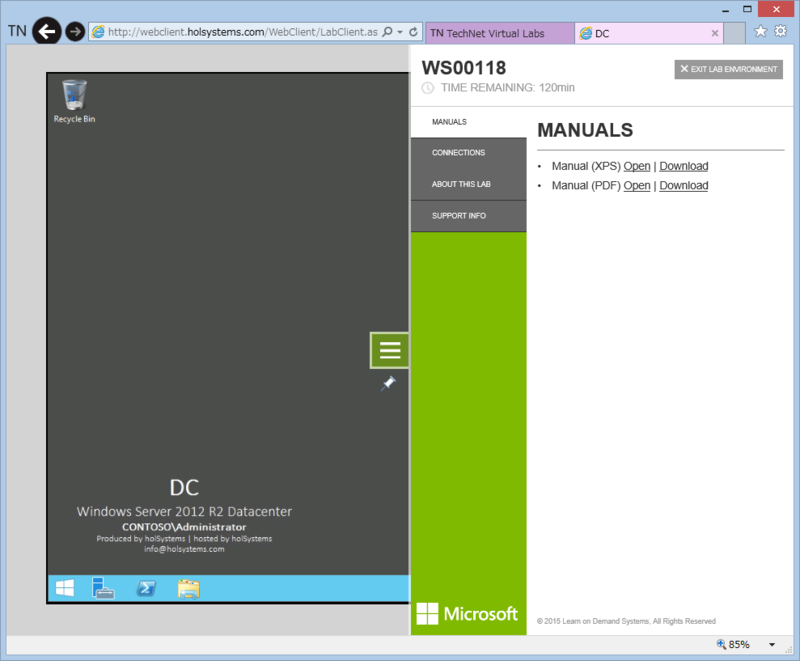

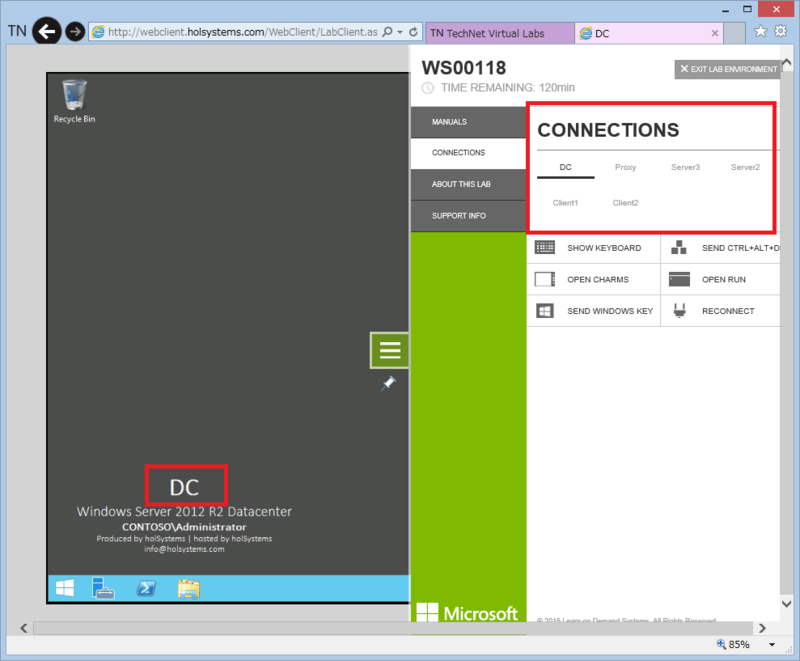

立ち上がってきたLab画面ですに画面右側に緑色のメニューがあります。英語のマニュアルがダウンロードできるので、これを使うとStep By Stepで検証が可能です。今回はこのマニュアルから抜粋しながら検証進めていきます。

CONNECTIONSにはLab内のコンピュータの一覧があります。6台ですね。 またデスクトップ左下にはコンピュータの名前が表示されるのでどこで作業しているのかも、これでわかると思います。

コンピュータの一覧

それぞれの役割をマニュアルから抜粋すると以下の通りです。これらのコンピュータを使って検証を進めていきます。

| コンピュータ | 説明 | |

|---|---|---|

| DC | Active Directoryのドメインコントローラです。CAも入ってますが検証では意識しないで大丈夫です | |

| SERVER2 | ADFSです。 | |

| SERVER3 | Webサーバです。クレームを表示するアプリケーションが動いています。ブログ内の検証ではOSにログオンすることはありません | |

| PROXY | Web Application Proxyです。 | |

| CLIENT1 | ドメイン参加済みの社内PCの位置づけです。ブログ内の検証では使いません。 | |

| CLIENT2 | 社外接続のWORKGROUPのクライアントPCの位置づけです。このPCをWorkplace Joinします。 |

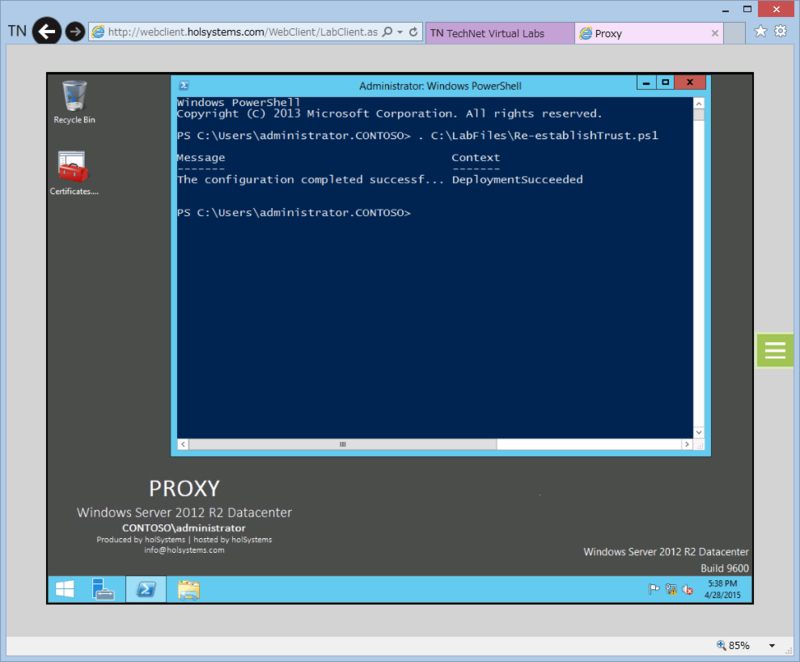

[PROXY]Web Application Proxyを準備

この環境は全て基本設定が完了しているのですが、Web Appliaction Proxyの接続調整だけ行います。といってもPowerShellスクリプト一つ実行するだけですが。

PROXYに接続して、PowerShellコンソールを起動して以下のコマンドを実行します。

. C:\LabFiles\Re-establishTrust.ps1

これで事前準備完了です。

[DC]ADオブジェクトの確認

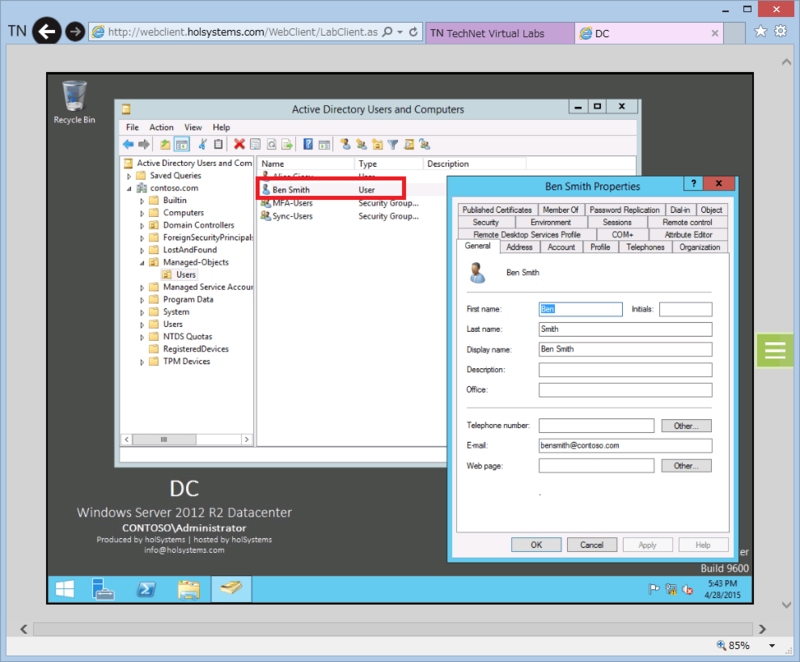

次はDCに接続して、ユーザやデバイスの確認をしてみます。

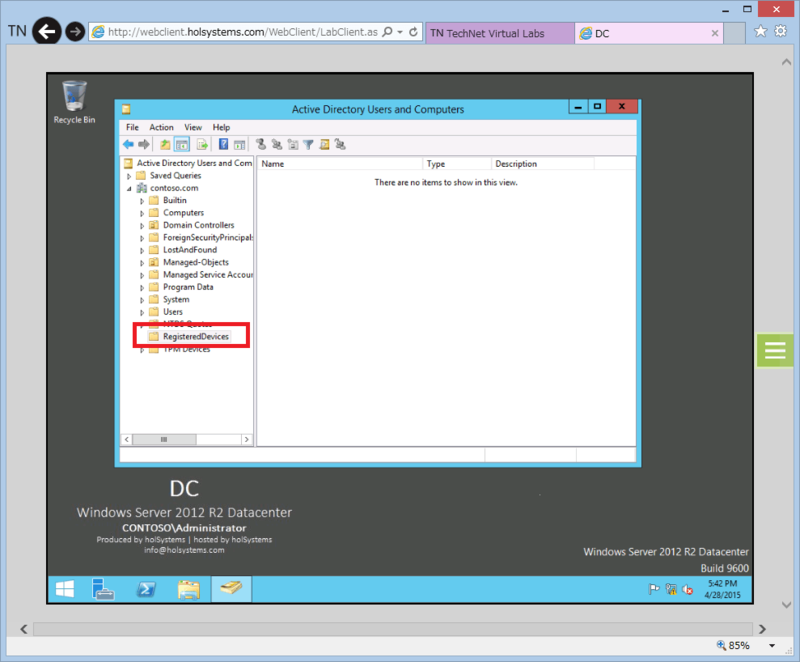

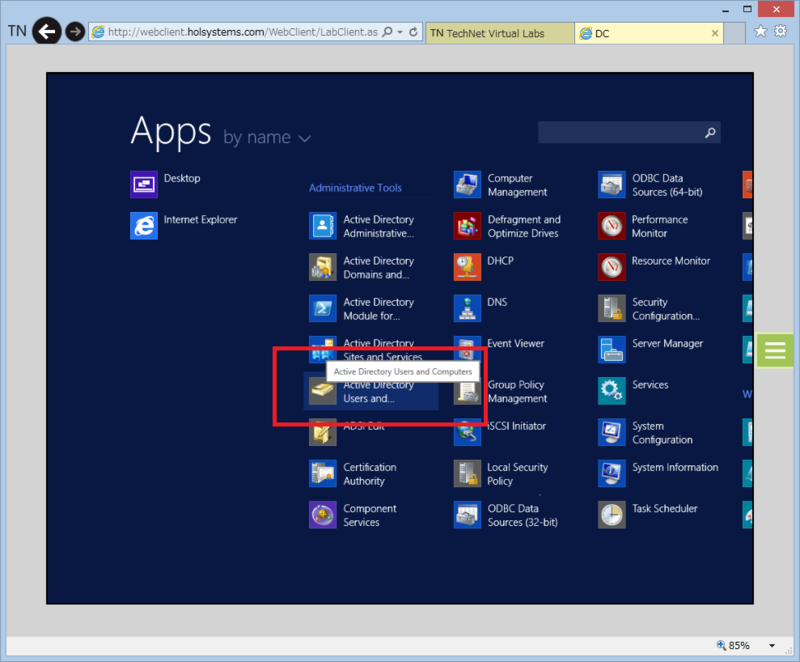

Active Directory Users and Computersを起動します。

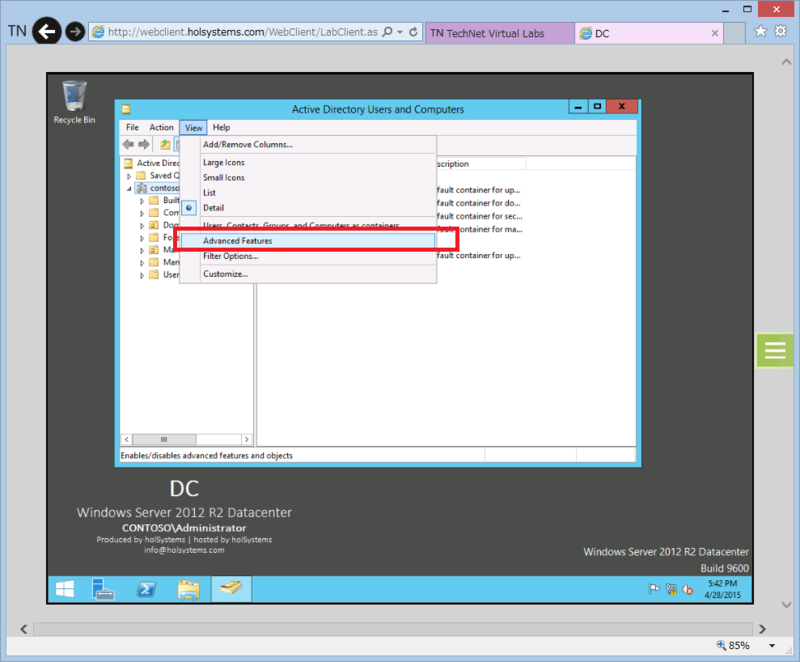

メニューバーのView > Advanced Featuresをクリックします。

[CLIENT2]検証用Webアプリケーションの確認

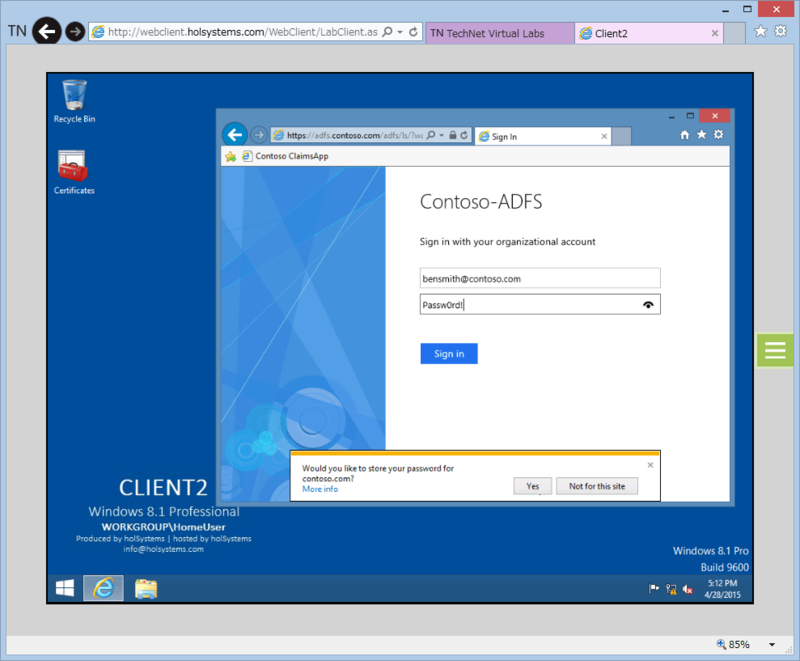

CLIENT2に接続して検証アプリケーションを確認します。IEを起動するとお気に入りに「Contoso ClaimsApp」があるので、ここに接続します。PROXY経由でSERVER3に接続されます。Contoso sign-in pageをクリックします。

ログオン画面が表示されます。URLを確認するとADFSにリダイレクトされていることがわかります。ユーザに「bensmith@contoso.com」パスワードに「Passw0rd!」と入力してSign inします。ちなみにこのパスワードこのLabの共通パスワードです。

またSERVER3にリダイレクトされます。ここに表示されているのがADFSから発行されたクレームの中身の一覧です。

例えば以下のクレームを見るとCLIENT2は外部ネットワークと見なされていることがわかります。

http://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork